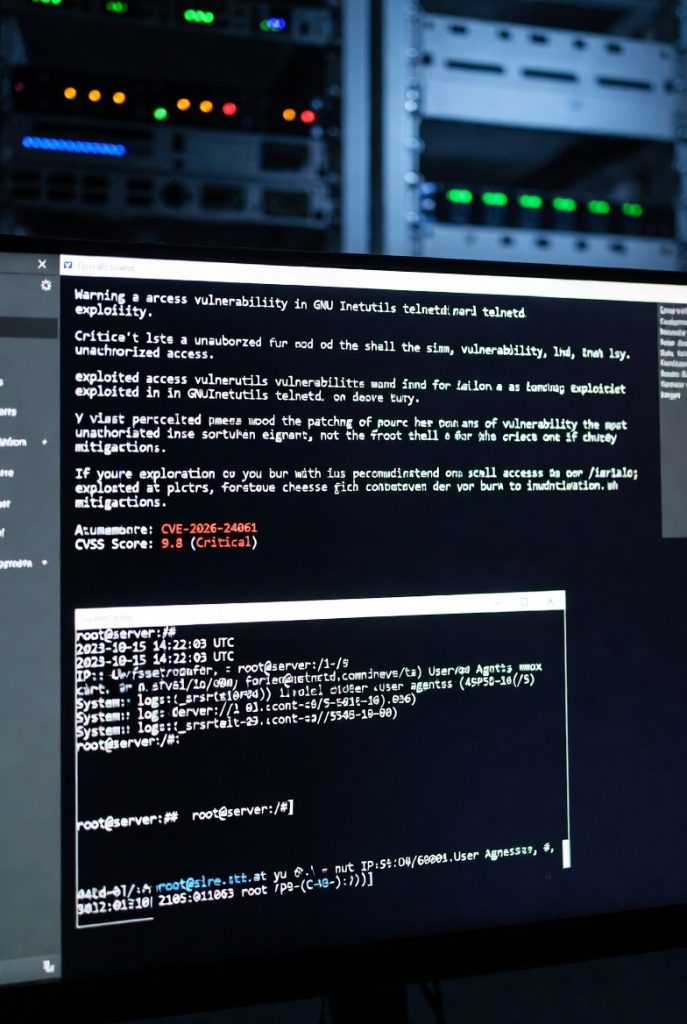

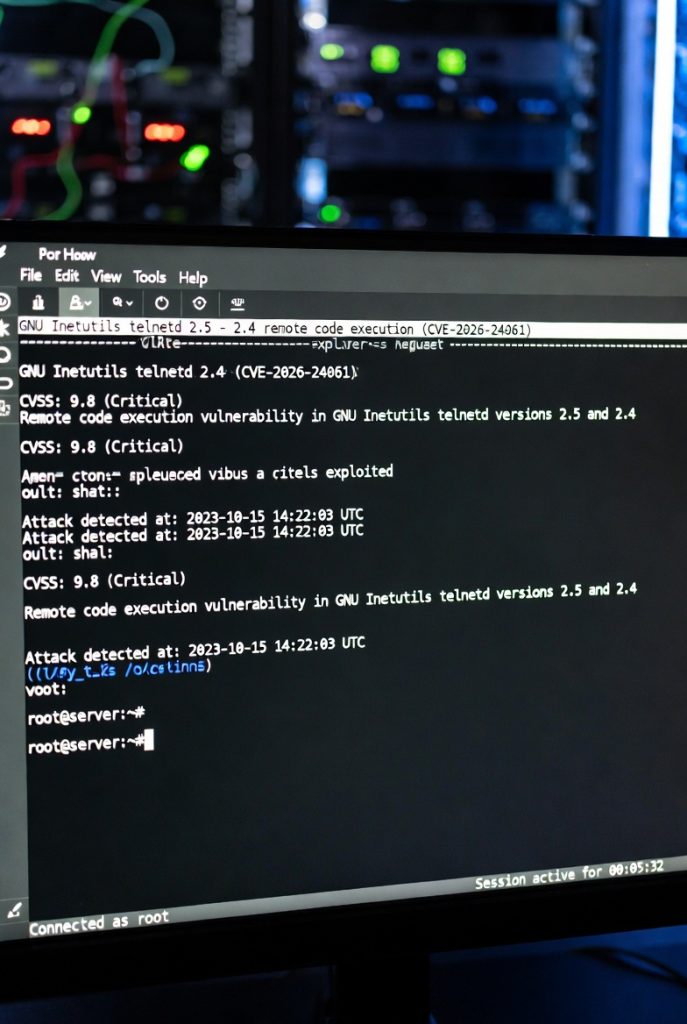

21 января 2026 года — В серверной реализации telnetd, входящей в состав пакета GNU Inetutils, выявлена новая критическая уязвимость (CVE-2026-24061). Уязвимость позволяет удаленному злоумышленнику полностью обойти процесс аутентификации и получить доступ к системе с правами суперпользователя (root).

Суть уязвимости

Уязвимость связана с недостаточной проверкой данных, поступающих от клиента. Атака возможна, если злоумышленник, подключаясь к уязвимому серверу, передает в переменной окружения USER специально сформированное значение -f root.

Telnetd передает это значение напрямую утилите /usr/bin/login без необходимой проверки. Поскольку параметр -f в login предназначен для указания уже аутентифицированного пользователя (и пропуска запроса пароля), сервер автоматически предоставляет атакующему доступ под учетной записью root.

Технические детали и история

Проблема была внесена в код проекта еще 19 марта 2015 года и присутствует во всех выпусках GNU Inetutils, начиная с версии 1.9.3 и вплоть до последней, 2.7. Ошибка обнаружена и исследована независимым специалистом по безопасности, а исправление разработано сопровождающими проекта GNU Inetutils.

Для наглядности в официальном отчете приводится команда, демонстрирующая успешную эксплуатацию уязвимости на уязвимой системе:

bash

USER='-f root' telnet -a localhost

После ее выполнения злоумышленник немедленно получает корневую оболочку (root shell).

Затронутые системы и оценка угроз

Под угрозой находятся системы на базе Linux, на которых работает сервер telnetd из пакета GNU Inetutils (наиболее распространенная реализация). Хотя протокол Telnet считается устаревшим, он до сих пор используется во множестве сетевых устройств, промышленных системах и другом legacy-оборудовании.

Уровень угрозы оценивается как критический. Официальная оценка CVSS 3.1 от MITRE — 9.8 баллов (из 10), что соответствует высшей степени опасности. Для эксплуатации не требуется никаких специальных условий: атака возможна через сеть, без предварительной аутентификации и без участия пользователя.

Как защититься

Разработчики проекта GNU Inetutils уже выпустили необходимые патчи и настоятельно рекомендуют:

- Немедленно обновить GNU Inetutils до версии, содержащей исправления (после 2.7).

- Полностью отключить сервер telnetd, если его использование не является строго необходимым.

- Ограничить доступ к telnet-порту (TCP/23) только с доверенных IP-адресов.

Поскольку патч требует санитизации (очистки) всех переменных, передаваемых от клиента, самостоятельные попытки исправления исходного кода могут быть неэффективны. В качестве временного решения можно заменить стандартную утилиту login на кастомную, которая игнорирует параметр -f.

Ключевые данные об уязвимости

Безопасность ваших систем зависит от своевременных действий. Если в вашей сети до сих пор используются службы на основе Telnet, настоятельно рекомендуется рассмотреть вопрос о переходе на более безопасные протоколы, такие как SSH.